AMD fait le point sur ses nouvelles failles |

————— 21 Mars 2018 à 14h13 —— 12473 vues

AMD fait le point sur ses nouvelles failles |

————— 21 Mars 2018 à 14h13 —— 12473 vues

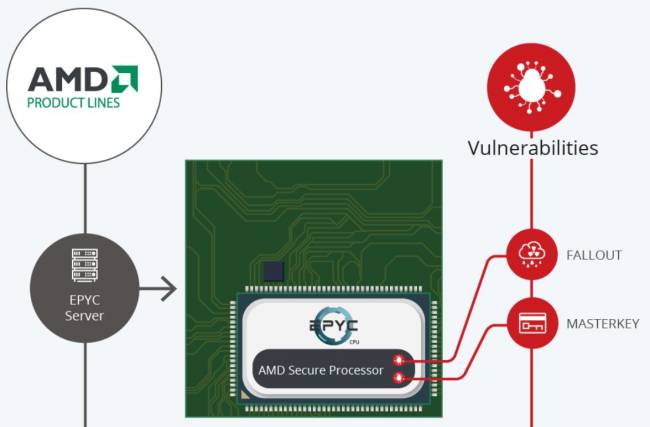

Suite aux 13 vulnérabilités plus ou moins douteuses dévoilées par CTS Laboratories, AMD a mené son enquête personnelle et dévoile ses conclusions sur cette affaire. Tout d'abord, les rouges confirment que les failles existent bel et bien, de quoi faire le bonheur de certains complotistes ! Elle ne sont cependant en rien liées à Meltdown et Spectre, les dernières découvertes phare en ce domaine, mais concernent principalement l'AMD Secure Processor, un composant présent dans certaines gammes, censé œuvrer pour conserver l'intégrité du système.

Selon AMD, les nouvelles ne sont pas mauvaises : aucune correction ne nécessiterait de changement architectural, et ces dernières n'auraient aucun impact sur les performances des machines touchées. Il faut dire que les failles nécessitent des droits administrateur, suffisant en eux-même pour effacer toute la machine.. Autant dire que le caractère "critique" des vulnérabilités a été largement exagéré. Même CTS Lab a publié depuis une clarification sur leurs découvertes, rectifiant le tir en déclarant que les failles concernaient principalement les entreprises, et plus particulièrement celles travaillant dans les réseaux et le cloud. Cependant les clarifications ne manquent pas de rappeler que ces dernières sont déjà équipées de nombreux mécanismes de protection évitant l'exécution de code non désiré en mode administrateur, ce qui renforce cette impression de pétard mouillé.

Fallout, Masterkey : des beaux noms pour peu de chose !

Que retenir de cette affaire ? Si les processeurs sont, in fine, bel et bien impactés, et AMD mis dans une position difficile, les objectifs de CTS Labs restent des plus flous. Triste époque où les failles sont utilisées dans un but monétaire, et où la sécurité semble relever davantage de l'argument marketing que d'une réelle préoccupation de la part de l'entreprise.

| Un poil avant ?Un Coffee Lake S 8 coeurs dans la nature ? | Un peu plus tard ...GeForce Partner Program, quoi de neuf docteur ? |  |