AGESA 1.2.0.3e : correctif de sécurité TPM, et support des Ryzen 9000F ? |

————— 16 Juin 2025 à 12h30 —— 34789 vues

AGESA 1.2.0.3e : correctif de sécurité TPM, et support des Ryzen 9000F ? |

————— 16 Juin 2025 à 12h30 —— 34789 vues

MSI et Asus ont déployé des BIOS basés sur l’AGESA 1.2.0.3e pour les cartes mères AM5. Dans un communiqué publié pour l’occasion, la première met l’accent sur la compatibilité avec les kits mémoire 4×64 Go et une nouvelle série de processeurs Ryzen — non nommés, mais tout indique qu’il s’agit des Ryzen 9000F. De son côté, AMD écrit que cette mise à jour corrige aussi une vulnérabilité affectant le TPM (Trusted Platform Module).

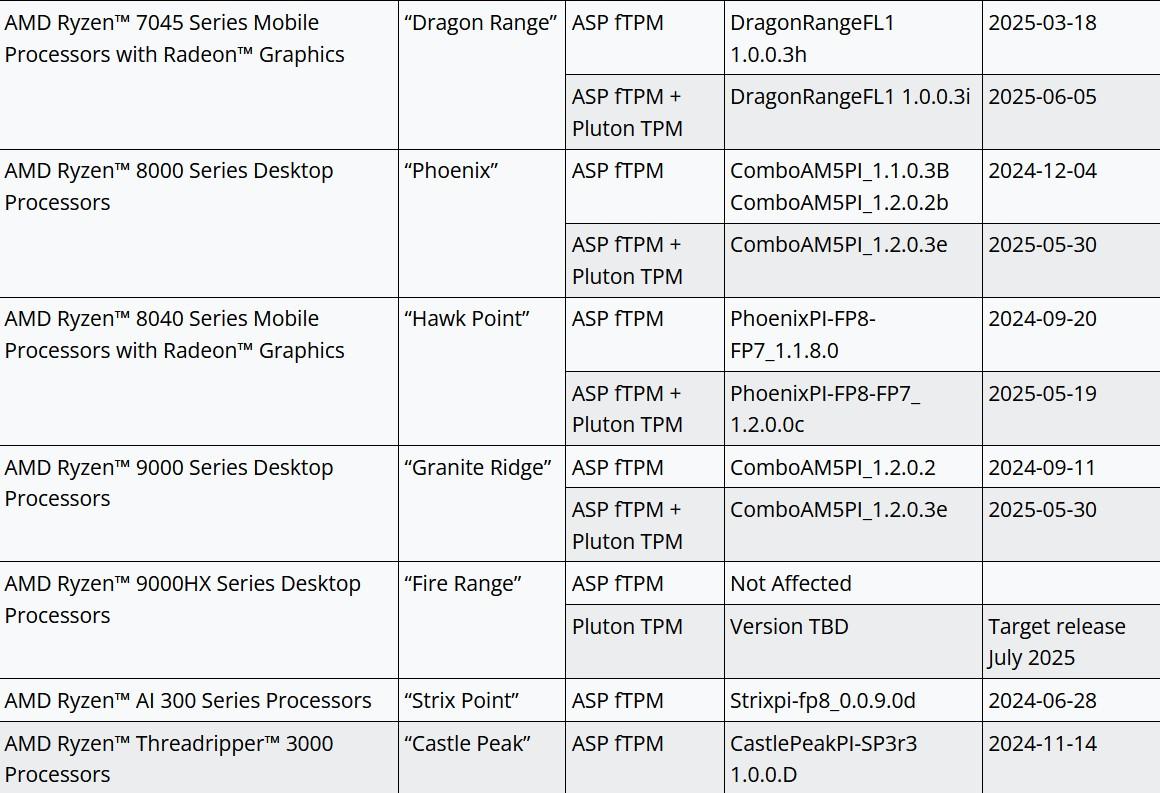

Le microcode ComboAM5PI_1.2.0.3e, daté du 30 mai, vient colmater la brèche CVE-2025-2884 (score CVSS de 6.6) identifiée par le Trusted Computing Group (TCG). Cette faille permet une lecture hors limites (out of bounds — OOB read) dans la bibliothèque de modules du TPM 2.0, exposant potentiellement des données sensibles ou rendant le TPM instable. AMD confirme que son fTPM (Firmware TPM) est vulnérable.

Sur desktop, ce correctif passe donc par le ComboAM5PI_1.2.0.3e. Les plateformes mobiles reçoivent aussi une mise à jour, sous d’autres appellations. Pour le marché grand public, seuls les Ryzen 9000HX sont encore en attente, avec une mise à jour prévue pour juillet. Pour certaines des séries Ryzen Embedded (R1000, R2000, 5000, V1000), AMD prévoit un remède courant juin.

AMD distingue au passage deux variantes de fTPM : la version standard (ASP fTPM) et celle combinée au Pluton TPM de Microsoft. La première a déjà reçu des atténuations ces derniers mois, la seconde est la cible du patch actuel. AMD a mis à jour sa documentation le 10 juin.

Pour en revenir au BIOS v1512, Asus prévient qu'il est à sens unique.

![Cliquédélique ! ComboAM5 PI 1.2.0.3e Asus [cliquer pour agrandir]](/images/stories/_cm/am5/pi1203e-asus-am5-notes_t.png)

Page BIOS & Firmware de la ROG CROSSHAIR X870E HERO © Asus

Enfin, concernant les nouveaux processeurs évoqués par MSI et Asus, leur nom reste tabou dans les notes de version. Mais les bruits de couloirs convergent vers des Ryzen 9000F. Pas de mystère, ce seraient donc des processeurs Zen 5 privés du petit iGPU intégré qui distingue les Granite Ridge.

Rumor: Upcoming CPU is Ryzen 9xxxxF https://t.co/55zROYFMLL https://t.co/qnXIiIA8QM

— HXL (@9550pro) June 13, 2025

| Un poil avant ?Ryzen 5 5500X3D : un nouveau CPU AM4 | Un peu plus tard ...Le KAIST anticipe les générations HBM de la prochaine décennie |  |