Des backdoors à gogo sur les routeurs Cisco ? |

————— 23 Juillet 2018 à 06h50 —— 27435 vues

Des backdoors à gogo sur les routeurs Cisco ? |

————— 23 Juillet 2018 à 06h50 —— 27435 vues

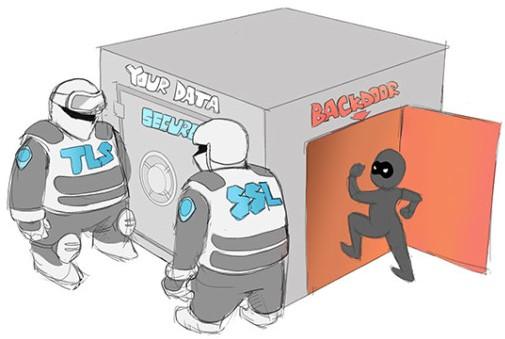

Les portes d'entrée secrètes permettant aux agences de renseignements et autres organisations des forces de l'ordre de s'introduire à distance dans les réseaux et le matériel informatique ne sont pas un mythe, elles existent encore et toujours, chez certaines compagnies peut-être plus que chez d'autres. En ce moment, c'est la compagnie Cisco qui semble faire les frais de nombreuses découvertes de backdoors (ou portes dérobées) autorisant souvent un accès incognito aux routeurs déployés par Cisco majoritairement chez les fournisseurs d'accès et les grosses entreprises.

Le but inavoué de ces accès "secrets", dont certain auraient été mis en place sous le Cisco Architecture for Lawful Intercept, est de permettre aux agences (dans ce cas, Américaines) de s'introduire en toute discrétion sans provoquer d'alertes et surtout sans laisser de traces, alors même que les agences du gouvernement doivent en théorie obtenir une autorisation d'un juge avant de pouvoir le faire. En 2010, un chercheur en sécurité d'IBM avait prouvé que ces points d'entrées peuvent - inévitablement - aussi être utilisés à mauvais escient par des hackers, avec tous les dangers que cela implique, sans oublier l'absence de logs visibles aux techniciens du fournisseur ou de l'entreprise client de Cisco.

En 2013, le journal allemand Der Spiegel avait déjà démontré l'usage de backdoors sur les routeurs Cisco par la NSA, un fait naturellement démenti par la compagnie. En 2014, une autre backdoor jusqu'ici inconnue fut découverte au sein des routeurs Cisco vendus aux petites entreprises, celle-ci pouvait permettre d’accéder notamment aux identifiants des utilisateurs et d'injecter des commandes arbitraires. Un an plus tard, un groupe de hackers réussit à installer une backdoor malveillante sur les routeurs de la compagnie en exploitant ceux dont les utilisateurs n'avaient pas modifié les identifiants par défaut pour l’accès aux paramètres de configuration. Enfin, grâce à des informations publiées par Wikileaks, Cisco découvrit en 2017 une vulnérabilité matérielle qui aurait permise à la CIA de contrôler près de 300 de ses modèles de switchs à distance.

Mais l'histoire ne s’arrête malheureusement pas encore là. Depuis le début de l'année 2018, 5 nouvelles backdoors toutes fraîches ont ainsi été découvertes chez Cisco. En mars, un compte administrateur caché et codé en dur avec pour identifiant "cisco" fut ainsi révélé. Il aurait permis le piratage à distance de près de 8,5 millions de routeurs et switchs commercialisés par Cisco. Toujours en mars, le logiciel Prime Collaboration Provisioning (PCP) de Cisco faisait lui l'objet de la découverte d'un mot de passe codé en dur.

Puis en mai, Cisco mettait en évidence un autre compte administrateur donnant un accès root au Digital Network Architecture Center fourni par Cisco pour la gestion d'un réseau en entreprise. Rebelote au mois de juin, où un compte similaire apparaissait cette fois-ci dans le logiciel WAAS de Cisco utilisé pour l'optimisation du trafic WAN. Finalement, la suite logicielle Cisco Policy Suite fut elle aussi gratifiée de la trouvaille d'une porte dérobée qui, une fois n'est pas coutume, donnait un accès root au réseau à tout exploitant - mal intentionné ou non - de la faille. Aucune mitigation n'existe contre celle-ci, et il faudra se contenter du patch logiciel.

L'histoire ne nous dit pas encore si Cisco n'était réellement pas conscient de l'existence de la plupart des backdoors découvertes récemment ni si certaines d'entre elles avaient peut-être été le fruit d'une quelconque erreur ou d'un "oubli". Quoi qu'il en soit, on s'en doute que sa clientèle ne doit pas trop apprécier ces mauvaises nouvelles récurrentes et ces manquements flagrants à la sécurité de leur infrastructure. De nos jours où le mot "sécurité" est usé et abusé à tout bout de champ, la réputation de Cisco risque bien d'en souffrir et la confiance aussi ! En tout cas, la compagnie semble s’être décidée à prendre les devants en publiant et en avertissant elle-même le public de l’existence des failles plutôt que de laisser cette "opportunité" à quelqu'un d'autre, et certainement dans l'espoir de limiter les polémiques. Trop peu, trop tard ? (Source : Tom's)

| Un poil avant ?Gamotron • What the... Un chêne mou ? | Un peu plus tard ...Samsung augmentera de 29% son budget NAND 3D de 2019 ! |  |