Un pilote de GIGABYTE abusé par un ransomware dans sa "mission"... |

————— 10 Février 2020 à 08h10 —— 15001 vues

Un pilote de GIGABYTE abusé par un ransomware dans sa "mission"... |

————— 10 Février 2020 à 08h10 —— 15001 vues

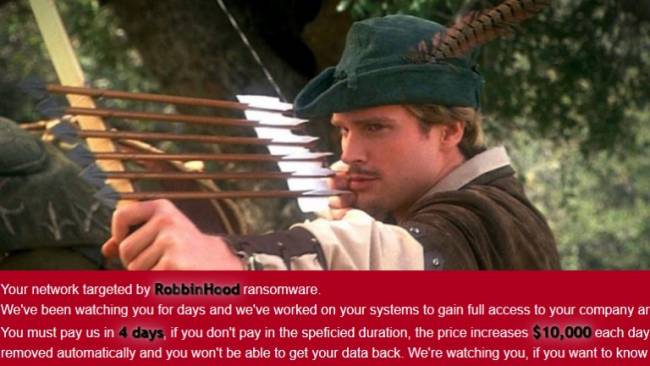

On en découvre de "belles" tous les jours. Aujourd'hui, c'est le ransomware baptisé "RobbinHood" démasqué grâce aux recherches de l'entreprise de sécurité Sophos. Sa particularité ? Le bout de code malveillant exploite un pilote spécifique parfaitement légitime et certifié "de confiance" pour infiltrer le système d'une machine, patcher le noyau Windows en mémoire, désactiver l'antivirus et toute autre solution de sécurité qui pourraient l'empêcher de prendre ensuite le contrôle du PC affecté. Certes, ce n'est pas la première fois qu'un programme malveillant cherche à désactiver la protection antivirus d'un système, par contre, les chercheurs de Sophos affirment qu'ils n'avaient jamais observé un ransomware se servir ainsi d'un pilote certifié d'un tiers pour atteindre son objectif !

Pour placer la chose dans son contexte, il faut se souvenir que la majorité des solutions de sécurité ont une liste de programmes de confiance active par défaut dès l'installation, un compromis pour éviter les faux positifs ou des blocages de programmes parfaitement légitimes par des utilisateurs ne sachant que faire des requêtes d'autorisation de l'antivirus. Malheureusement, plus les portes existantes se ferment au nez des malwares, plus ces derniers exploreront d'autres angles d'attaques et des techniques pour exploiter ces fameuses listes de programmes de confiance des logiciels de sécurité. En ce qui concerne l'exemple du jour, l'attaque RobbinHood fonctionne dès Windows 7, ainsi que toutes les dernières versions de l'OS.

L'autre point noir de l'histoire et peu flatteur pour l'image de GIGABYTE, c'est que l'entreprise avait initialement assez lamentablement rejeté l'information partagée en 2018 à propos de l'existence de plusieurs vulnérabilités dans ses softwares maison (et chez ASUS aussi), et selon Sophos c'est bien l'une de ces failles - CVE-2018-19320 - qui est aujourd'hui exploitée par RobbinHood. Suivant la publication en 2018, il fallut d'abord que l'affaire devienne publique pour que GIGABYTE reconnaisse enfin la faille, mais au lieu de publier un patch correctif pour l'ensemble de son catalogue, le constructeur aurait tout simplement arrêté la prise en charge du pilote pour ses références les moins récentes. Une grosse erreur de jugement, le pilote ayant ainsi forcement continué à exister en l'état sur de nombreuses machines. Pire, deux ans après la fin du support du pilote, ce dernier figurerait toujours dans la liste de confiance de Windows et de nombreux programmes antivirus, l'entreprise Verisign aurait simplement manqué (oublié ?) de révoquer son certificat de signature...

Pour finir, Sophos conclut son affaire en rappelant qu'un OS à jour et sans vulnérabilité apparente pourra toujours faillir face à un attaquant introduisant sa propre vulnérabilité, et que rien ne vaut l'adoption en parallèle d'un bon mélange de bonnes pratiques de sécurité afin de limiter encore les risques. Hélas, les exemples de failles s'accumulent chez les fabricants (qui ne sont pas toujours tous très réceptifs) outre la publication de 2018 ayant impliqué ASUS et GIGABYTE, en 2019 ce sont une vingtaine de constructeurs qui furent concernés par une faille dans leurs pilotes, sans oublier la faille dans le logiciel RGB Fusion encore une fois chez GIGABYTE. Bien sûr, les exemples ne manquent pas ailleurs non plus : Intel, Cisco, Linux, GeFORCE Experience, AMD, Windows 10... Et il ne s'agit là principalement que de software, personne n'aura évidemment oublié les nombreuses failles hardware des processeurs, surtout Intel. Morale de l'histoire : débranchez votre PC et ressortez la tablette de marbre !

| Un poil avant ?Gamotron • La fin de l'alphabet (et des haricots) | Un peu plus tard ...Showa Denko présente ses nouveaux plateaux HAMR, vers des HDD 5,2x plus denses ? |  |