Comment déchiffrer des données d'un tour de main ? |

————— 25 Août 2014 à 08h51 —— 12406 vues

Comment déchiffrer des données d'un tour de main ? |

————— 25 Août 2014 à 08h51 —— 12406 vues

Pour sécuriser ses données sur un ordinateur, le chiffrement semble ce qui se fait de mieux et d'inviolable. C'était sans compter sur le génie de certains chercheurs qui à l'aide d'un peu de câblage, de sondes et du logiciel qui va bien ont trouvé comment briser les clefs de ces verrous numériques.

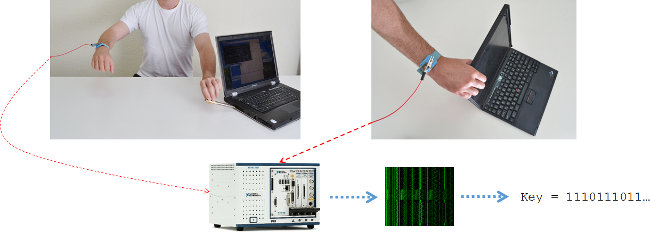

Pour lire un mail ou accéder à des données chiffrées, le système utilise obligatoirement une clef qui lui permet d'y avoir l'accès. Des experts en sécurité informatique de l'université de Tel-Aviv ont réussi à mettre au point un dispositif qui analyse les fluctuations causées par les calculs et ont pu récupérer des clefs en RSA 4096-bit ou encore ElGamal 3072-bit, deux standards largement utilisés. De quoi ont-ils besoin ? Dans la version la plus simple, il suffit d'un contact entre le châssis d'un ordinateur portable et du dispositif pour que leurs logiciels (assez balèzes) fassent leur boulot. La main humaine suffit, ou une pince-crocodile connectée à n'importe quel élément relié à l'ordinateur visé (USB, Ethernet...), mais il leur est apparemment tout à fait possible de faire la chose sans contact direct.

Leur rôle de spécialiste en sécurité les amène à penser à tous les moyens possibles permettant d'accéder à des données protégées. Leur dispositif, loin d'être un moyen pour y arriver, montre qu'il y a vraiment mille et une façons de le faire. Leur travail a été présenté lors d'une conférence sur la cryptographie à Santa Barbara (comme la série !) en Californie et le sera en Corée du Sud dans une autre conférence qui se déroulera le mois prochain. (Source : MIT Technology Review)

Un tout petit contact suffit, c'est fou ce que la technologie peut faire !

| Un poil avant ?R9 285 : pas de carte de référence, que du custom | Un peu plus tard ...DDR4 : qui a la plus grosse ? |  |