Un backdoor d'ASUS se transforme en faille majeure avec l'opération ShadowHammer |

————— 26 Mars 2019 à 18h46 —— 18546 vues

Un backdoor d'ASUS se transforme en faille majeure avec l'opération ShadowHammer |

————— 26 Mars 2019 à 18h46 —— 18546 vues

S'il est bien une chose détestable quand ion achète une machine ou un périphérique, c'est bien les logiciels inutiles qui viennent avec. Si la chose est parfois "utile" (prenons par exemple GeForce Experience qui peut automatiquement optimiser vos jeux), la plupart de temps le rajout est totalement superflu, vient consommer inutilement des ressources et peut même aller jusqu'à collecter vos données dans votre dos. Cerise sur le gâteau, ces bouzins sont souvent de nom trompeur, histoire que vous les confondiez un maximum avec les pilotes pour ne pas les désinstaller (retour à GeForce Experience qui est totalement facultatif !).

Autant vous dire que, de base, les logiciels propriétaires, on n'est pas fans. Mais voilà que les laboratoires de chez Kaspersky ont découvert le pompon(pon) : une campagne de hack basée sur l'ajout d'un backdoor au logiciel ASUS LiveUpdate, ainsi que trois autres fournisseurs de matériel asiatiques. Ça n'est pas la première fois qu'un programme est modifié pour infecter le consommateur : CCleaner en avait fait également les frais en août 2017. Cette fois-ci, les pirates ont piqué les certificats assurant l'authenticité de l'installateur sur d'anciennes versions, puis ont injecté un petit bout de code kifépadubien avant de s'introduire dans les serveurs contactés lors de mise à jour par ASUS afin de se déployer tranquillement chez les utilisateurs.

Avec Asouille, faites gaffe à vos...

Fait étrange, le hack semble ciblé : la partie ajoutée vérifie l'adresse MAC (un identifiant plus ou moins unique de votre carte réseau) dans une table de quelques centaines d'entrées, et si vous êtes dedans, bingo ! De nouvelles portions de code sont téléchargées rendant votre machine à la merci des attaquants. De par la structure modulaire du code, il semblerait que les pirates se soient démenés à rendre leur infection aussi inaperçue que possible - une frappe chirurgicale en somme. À ce jour, nous ne savons pas d'où sortent la liste d'adresses touchées, mais il y a fort à parier qu'il s'agisse de cibles antérieures (Kaspersky suppose un lien entre les hacker de CCleaner et ceux-là), voire pire, de personnes d'importance.

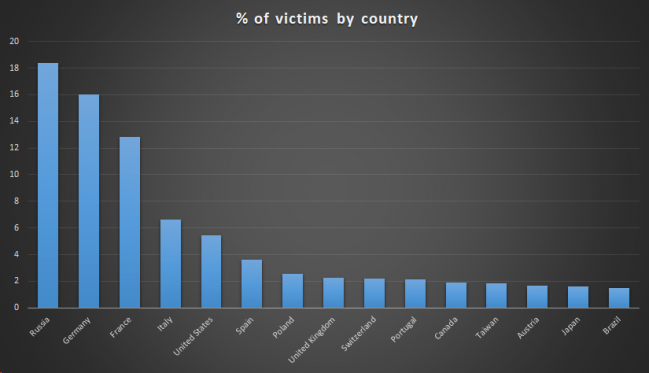

L'attaque a été détectée et transmise à ASUS le 3 janvier 2019, mais n'est dévoilée au grand public qu'aujourd'hui pour des raisons évidentes de sécurité. D'après une analyse basée sur les téléchargements du logiciel, la version infectée a été principalement distribuée en Russie (environ 18%), en Allemagne (14%) et en France (13%).

Si l'on peut facilement blâmer ASUS sur la sécurité de ses serveurs et de ses méthodes de vérifications d'authenticité, nous préférons blâmer le logiciel même, qui n'a pas vraiment de raison d'être à une époque ou Windows intègre par défaut un paquet de pilotes largement suffisant pour prendre en charge tous les chipsets des gammes d'ASUS, et où les utilisateurs avertis sauront retrouver une mise à jour directement sur le site constructeur ou sur un bon vieux scan drivercloud. En un mot comme en cent : protégez-vous et garder un œil sur vos programmes inutiles !