MSI met à jour ses BIOS pour contrer les failles de sécurité chez Intel |

————— 11 Janvier 2018 à 14h45 —— 16242 vues

MSI met à jour ses BIOS pour contrer les failles de sécurité chez Intel |

————— 11 Janvier 2018 à 14h45 —— 16242 vues

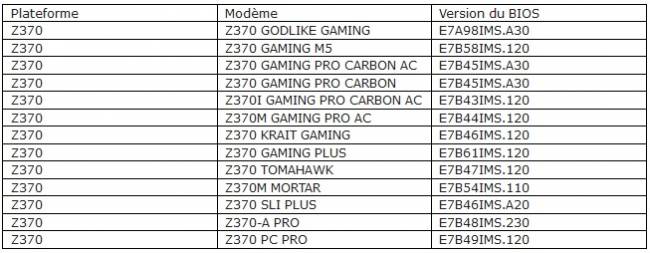

MSI a commencé à mettre a jour le BIOS de ses cartes mères Intel, après avoir travaillé en coopération avec le fondeur sur la correction des failles de sécurité Meltdown et Spectre, dont les aspects ont été très largement couverts dans la presse. MSI et Intel ont donc travaillé d'arrache-pied afin de pouvoir offrir une solution au plus vite et d'apporter les changements nécessaires au microcodes des processeurs impliqués. En tant que plateforme la plus récente, c'est le chipset Z370 qui profite de la première salve de BIOS tout frais, dont voici la liste des références MSI concernées :

Étant donnée l’étendue des générations de CPU affectées, MSI a assuré que des BIOS corrigés pour ses références de mobales des séries X299, 200, 100 et X99 seront également disponibles très prochainement. Le constructeur recommande de garder un œil sur la page support de leur site ces prochains jours et de procéder à la mise à jour dès que possible.

| Un poil avant ?Une carte graphique demi-pensionnaire pour portable chez Lenovo | Un peu plus tard ...Lancement de la première chaîne française dédiée à l'eSport ! |  |