Kr00k, la nouvelle faille Wi-Fi qui concerne beaucoup de monde |

————— 29 Février 2020 à 08h35 —— 18833 vues

Kr00k, la nouvelle faille Wi-Fi qui concerne beaucoup de monde |

————— 29 Février 2020 à 08h35 —— 18833 vues

Ce sont les chercheurs de l'entreprise ESET qui ont découvert Kr00k, son nom de scène, ou CVE-2019-15126 de son vrai nom. La vilaine faille se cachait incognito dans des puces Wi-Fi de Broadcom et Cypress de nombreux appareils équipés sans-fil, fussent-ils clients (notamment de marque Amazon, Apple, Google, Samsung, Raspberry et Xiaomi), points d'accès ou routeurs (dont plusieurs de marque ASUS et Huawei) - au total plus d'un milliard d'appareils connectés en Wi-Fi seraient concernés !

À cet égard, le plus gros danger réside évidemment du côté des points d'accès et routeurs, puisqu'un client, même immunisé, restera exposé au danger s'il dépend d'un point d'accès encore vulnérable, augmentant considérablement la surface d'attaque. ESET n'a évidemment pas pu tester la totalité des puces Wi-Fi du marché, mais la faille ne se serait pas manifestée avec des exemplaires de Qualcomm, Realtek, Ralink et Mediatek, également testés au cours de son travail de recherche.

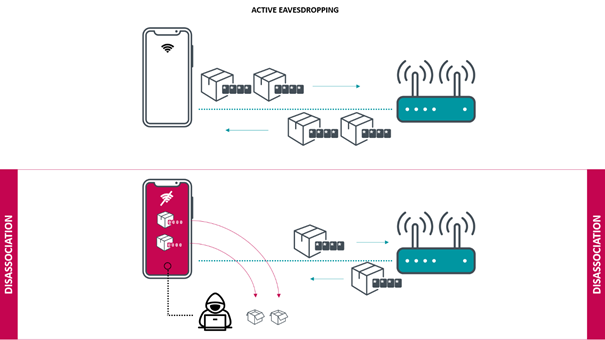

Grosso modo, avec Kr00k, les communications réseau d'un appareil sont chiffrées avec une clé composée seulement de zéro, une attaque réussie permettra ainsi à l'attaquant d'accéder aux paquets du réseau sans fil.

Kr00k se manifeste après les déconnexions Wi-Fi, qui peuvent se produire naturellement – en raison d’un signal faible, par exemple – ou être manuellement déclenchées par un cybercriminel. En cas d’attaque réussie, plusieurs kilo-octets d’informations potentiellement sensibles peuvent être exposés. En déclenchant des déconnexions de manière répétée, l’attaquant peut capturer un certain nombre de paquets réseau avec des données potentiellement sensibles." - Milos Cermàk, chercheur en Chef chez ESET.

La technique sonne un peu familière, et pour cause, ce n'est pas la première fois que la clé de chiffrement des réseaux sans-fil sert d'intermédiaire à des actes malveillants. En effet, Kr00k marche sur les pas de KRACK (Key Reinstallation Attacks) et a justement été découvert par ESET lors de son étude sur la vulnérabilité d'Amazon Echo aux attaques KRACK. Les deux attaques sont donc différentes, mais liées, Kr00k ayant été identifiée comme étant l'une des causes de la réinstallation d'une clé de chiffrement composée uniquement de zéros observée avec KRACK.

Bien sûr, vous pensez bien que si ESET se permet de publier la trouvaille au grand jour, cela signifie aussi que tous les partis concernés ont été informés au préalable et bien avant pour leur donner le temps de préparer, puis distribuer les correctifs requis pour leur matériel. A priori, le travail a été fait correctement, ESET affirmant que les appareils des principaux fabricants auraient tous été corrigés (comme ce fut le cas assez rapidement aussi pour KRACK). Il reste maintenant aussi aux utilisateurs de se renseigner auprès du fabricant de la disponibilité d'un patch et de s'assurer d'avoir mis à jour le firmware de l'ensemble de leur équipement - clients, points d'accès et routeurs.