Une faille découverte dans SUDO : mettez votre Linux à jour ! |

————— 28 Janvier 2021 à 11h17 —— 17005 vues

Une faille découverte dans SUDO : mettez votre Linux à jour ! |

————— 28 Janvier 2021 à 11h17 —— 17005 vues

En octobre 2019 était découverte une vulnérabilité dans sudo, l’utilitaire linuxien permettant de lancer des commandes en tant qu’administrateur. Clef de voute de la séparation des permissions — contrairement à Windows où la confusion est totale, le contrôle des comptes utilisateurs ne permettant pas d’informer efficacement Mme Michu des droits accordés à un programme... la porte d’entrée à de nombreux virus — la commande est désormais non sûre, car une faille vieille de 10 ans vient d’être découverte.

Nommée au registre CVE à la référence 2021-3156, la vulnérabilité est critique, puisqu’elle permet tout simplement un accès illimité (compte root) sur un PC, sans besoin d’authentification : l’escalade de privilège parfaite. En interne, la commande sudoedit, sous certaines conditions, n’échappe pas correctement les caractères, ce qui entraine des dépassements de buffers. Ainsi, un hacker malicieux peut utiliser ces erreurs pour gagner l’accès root sans s’authentifier : aïe !

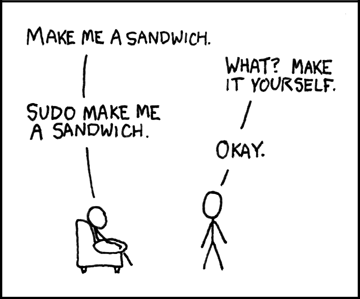

Un classique de chez xkcd

Pour savoir si vous êtes vulnérable, il suffit de lancer ce morceau de code en console :

sudoedit -s '\' `perl -e 'print "A" x 65536'`

Si votre terminal vous renvoie une erreur de segmentation, c’est mort ! Mettez à jour de suite via votre gestionnaire de paquet préféré, vous êtes non sécurisés. Car — bonne nouvelle — une rustine est disponible, intégrée dans la version 1.9.5p2. D’ores et déjà disponible dans la plupart des distributions, la mise à jour se fait sans impact sur quoi que ce soit, qu’il s’agisse de compatibilité ou de performances : courez ! (Source : sudo.ws)

| Un poil avant ?Windows Insider 21301 : révision du clavier tactile et correctifs | Un peu plus tard ...Intel continue sa traque des vétérans, et ramène Sunil Shenoy à la maison |  |