Avec Half-Double, La nouvelle RAM n'est plus à l'abri de Rowhammer |

————— 31 Mai 2021 à 08h50 —— 11250 vues

Avec Half-Double, La nouvelle RAM n'est plus à l'abri de Rowhammer |

————— 31 Mai 2021 à 08h50 —— 11250 vues

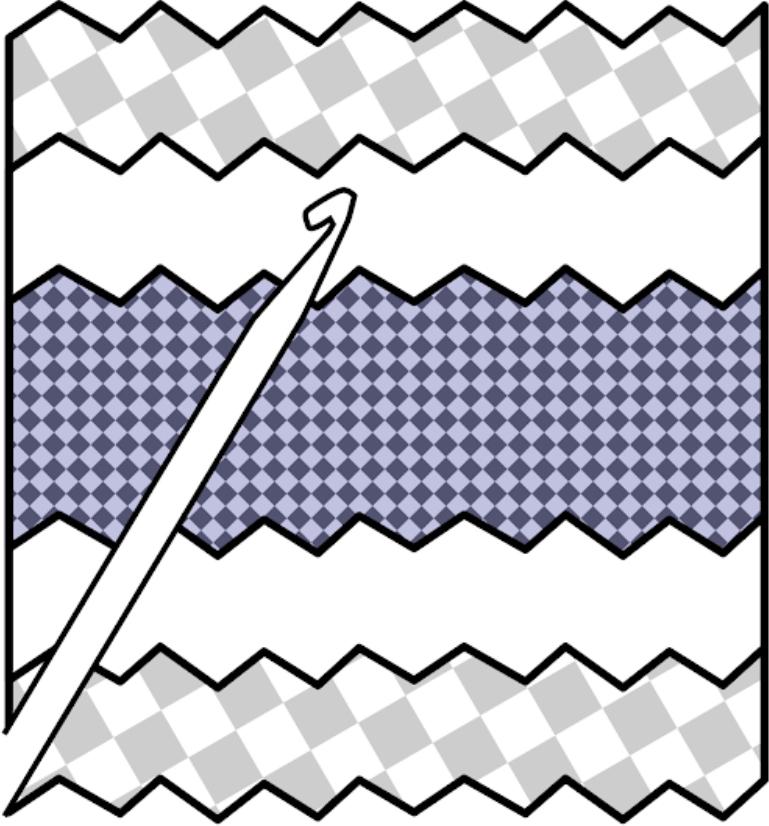

Rowhammer n'est pas nouvelle, c'est une attaque - alors inédite - qui fut détaillée pour la première fois en 2014. Sa cible ? La RAM ! Plus exactement, la DDR3 à l'époque de sa découverte. En bref, la technique de Rowhammer consiste à exploiter le champ électromagnétique généré par la rangée des cellules mémoires matraquées d'opérations d'écriture/lecture très rapides et dans un laps de temps très court par un logiciel malveillant. Un champ magnétique pouvant ensuite provoquer des erreurs dans les rangées de cellules adjacentes, avec inversions des bits et modifications des données qui y sont contenues. Les chercheurs ont ainsi su prouver qu'il était tout à fait possible d'abuser de ce phénomène pour contrôler ces champs et la manière dont les données sont altérées, y compris de les extraire.

Plus tard, ils ont aussi découvert que l'attaque fonctionnait avec la DDR4, pouvait être exécuté via un code JavaScript chargé depuis une page web, ou en envoyant des paquets directement à la carte réseau d'un PC et même d'accélérer l'offensive en se servant du GPU local ! Un ensemble de corrections nommé Target Row Refresh (TRR), combinant des améliorations hardware et software, avait été déployé pour tenter de détecter et diminuer les conséquences d'une attaque Rowhammer. Mais l'initiative fut néanmoins contournée en 2020 avec TRRespass, qui peut passer outre les mesures de protection, y compris avec les dernières générations de RAM, en exploitant leurs points morts.

Mais ce n'était pas fini et les chercheurs de Google ont désormais découvert une nouvelle variante de Rowhammer : Half-Double ! Alors que l'impact de l'attaque Rowhammer classique se limitait à une distance d'une rangée, une attaque Half-double peut inverser les bits sur deux. En faute ? Le design même des produits récents !

Unlike TRRespass, which exploits the blind spots of manufacturer-dependent defenses, Half-Double is an intrinsic property of the underlying silicon substrate. This is likely an indication that the electrical coupling responsible for Rowhammer is a property of distance, effectively becoming stronger and longer-ranged as cell geometries shrink down. Distances greater than two are conceivable. — Google.

En gros, la réduction en taille des puces, des modules et de la distance entre chaque rangée de mémoire, ainsi que le fait que les protections TRR n'avaient pas du tout été pensées à l'origine pour protéger les cellules sur deux rangées, font que la nouvelle variante de Rowhammer peut porter atteinte à bien plus de cellules que l'attaque originale. C'est donc un deuxième contournement des contre-mesures TRR et encore la preuve qu'il va falloir trouver autre chose pour pallier les faiblesses — un travail d'étude que Google annonce avoir d'ores et déjà entamé, en collaboration avec les acteurs du semiconducteur.

En attendant, pas de panique ! Comme c'est (heureusement) assez souvent le cas pour ce type de découverte réalisé en laboratoire, celle-ci dispose avant tout d'une grande valeur académique et technique, c'est essentiellement une nouvelle occasion d'améliorer l'existant et de construire mieux à l'avenir. En pratique, aucune tentative d'attaque Rowhammer n'a jamais été enregistrée dans le monde réel, ou du moins, aucune n'est encore connue.

| Un poil avant ?Jusqu'à 54 000 To d'endurance pour les SSD Plotripper de Sabrent ! | Un peu plus tard ...Hardware Pr0n • des idées pour redonner une vie à son vieux hardware |  |