AMD dévoile quatre vulnérabilités qui affectent plein de Ryzen |

• 15 Février 2024 à 15h27 • 26365 vues

AMD dévoile quatre vulnérabilités qui affectent plein de Ryzen |

• 15 Février 2024 à 15h27 • 26365 vues

AMD a publié un bulletin de sécurité qui expose quatre CVE (Common Vulnerabilities and Exposures – Vulnérabilités et expositions communes) affectant plusieurs familles et générations de processeurs : des Ryzen aux EPYC en passant par les Athlon et autres Threadripper. En matière d’architecture, cela va de Zen à Zen 4. Les Ryzen 7000 desktop sont donc aussi dans le lot.

Un Ryzen AM5 © AMD

Les quatre failles identifiées impliquent toutes la liaison SPI. Sur le papier, ces vulnérabilités, dont la gravité est définie comment étant « élevée », permettent toutes sortes de joyeusetés, des attaques par déni de service à l’exécution du code arbitraire.

Cependant inutile de paniquer, puisque de telles malveillances nécessitent un accès local au système. Autant dire que si nous ne sommes, certes, pas au même niveau que celui du canular de la faille sans risque de la M1, dans le cas d’un ordinateur domestique, le risque est infime, pour ne pas dire inexistant : il faudrait héberger un apprenti pirate, ingrat, sous son toit. Il y a sûrement davantage de périls pour les systèmes dotés de puces EPYC ou Threadripper néanmoins, ces derniers étant logiquement plus exposés.

La CVE-2023-20576 est caractérisée de la sorte : « Une vérification insuffisante de l'authenticité des données dans AGESA peut permettre à un attaquant de mettre à jour les données SPI ROM, ce qui pourrait entraîner un déni de service ou une élévation de privilèges ».

La CVE-2023-20577 implique un « débordement de tas dans le module SMM [qui] peut permettre à un attaquant d'accéder à une seconde vulnérabilité qui permet d'écrire sur la mémoire flash SPI, ce qui peut entraîner l'exécution d'un code arbitraire. » Précisons que SMM signifie System Management Mode.

Pour la CVE-2023-20579, AMD explique qu’un « mauvais contrôle d'accès dans la fonction de protection SPI d'AMD peut permettre à un utilisateur disposant d'un accès privilégié à Ring0 (mode noyau) de contourner les protections, ce qui pourrait entraîner une perte d'intégrité et de disponibilité ».

Enfin, la CVE-2023-20587 est un « contrôle d'accès incorrect dans le mode de gestion du système (SMM) [qui] peut permettre à un attaquant d'accéder à la mémoire flash SPI, ce qui pourrait entraîner l'exécution d'un code arbitraire ».

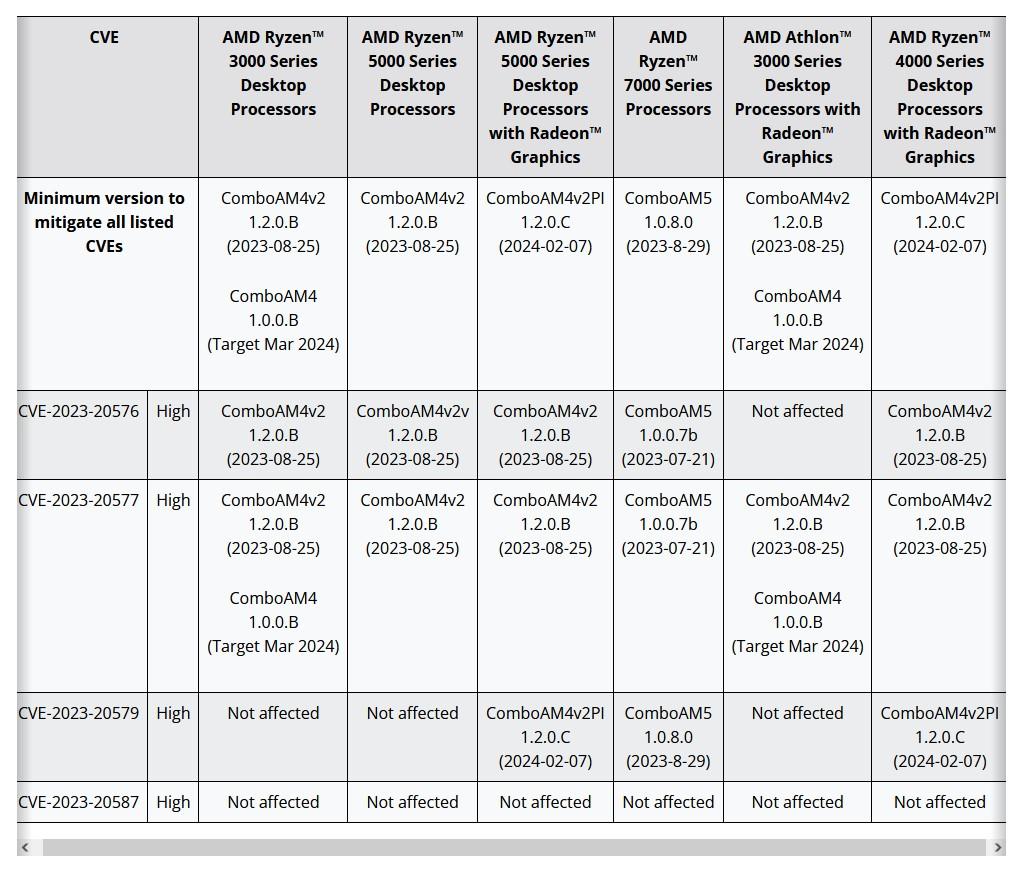

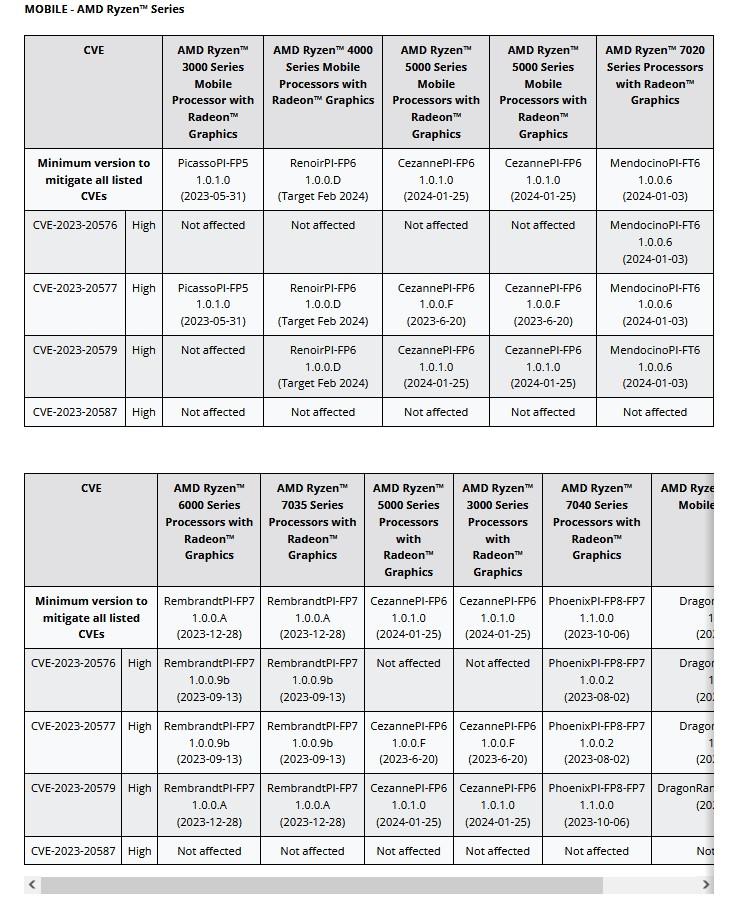

Tous les processeurs ne sont pas touchés par les quatre vulnérabilités, bien que certains en cumulent plusieurs. AMD a déjà publié de nouvelles versions d'AGESA pour bon nombre de produits. Néanmoins, toutes n’ont pas encore été déployées par les fabricants de cartes mères via une mise à jour BIOS.

Le ComboAM4v2PI 1.2.0.C destiné aux APU Ryzen 4000G et 5000G par exemple ne semble pas encore disponible. Cela s’explique par le fait qu’il date du 7 février dernier seulement, alors que d’autres versions sont bien plus anciennes. En outre, AMD n’a pas publié la RenoirPI-FP6 1.0.0.D, mais prévoit de le faire avant la fin du mois. Et pour quelques références Embedded, il faudra même patienter jusqu'en avril.

Par segments, les processeurs impliqués dans cette sombre affaire sont : les EPYC de la 1ère à la 4e génération (EPYC Genoa) pour les centres de données ; des Ryzen 3000 aux Ryzen 7000 pour les Ryzen desktop et mobiles (auxquels s’ajoutent aussi les Athlon 3000) ; les Threadripper 3000 pour les plateformes HEDT ; les Ryzen Threadripper PRO 3000WX et Threadripper PRO 5000WX pour les stations de travail ; les EPYC Embedded 3000 aux EPYC Embedded 9003 en incluant Ryzen Embedded (R1000, R2000, V1000, V2000 et V3000) pour les systèmes embarqués.

Vous trouverez toutes les informations nécessaires sur le site d’AMD. Rappelons que vous pouvez connaître facilement la version du BIOS de votre machine en saisissant « msinfo » dans la barre de recherche.