WiFi : une dizaine de trous à combler pour le WPA2 ? (MAJ) |

————— 16 Octobre 2017 à 15h00 —— 26547 vues

WiFi : une dizaine de trous à combler pour le WPA2 ? (MAJ) |

————— 16 Octobre 2017 à 15h00 —— 26547 vues

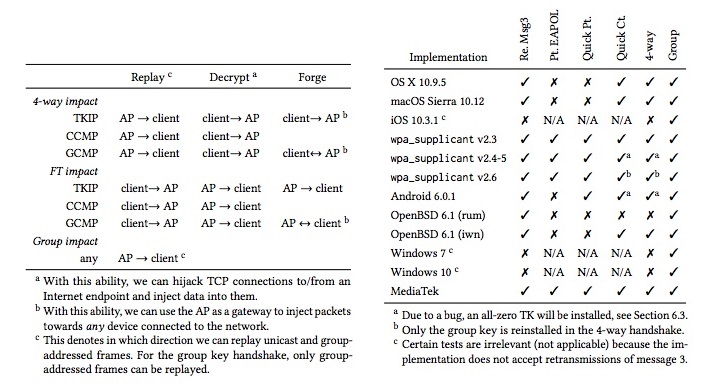

MAJ 22h50 : Petite mise à jour pour apporter un complément d'information via deux tableaux, l'un pour voir la vulnérabilité par système selon la méthode employée, et l'autre pour connaître un peu mieux ce dont KRACK est capable.

Une bien mauvaise nouvelle pour beaucoup, tout particulièrement les paranos ceux qui se soucient un tant soit peu des aspects de sécurité. Effectué en ''secret'' par l'US-CERT (United States computer emergency readiness team), un travail de recherche intitulé KRACK (pour Key Reinstallation Attacks) a révélé au grand jour plusieurs failles dans le protocole WPA2 qui permettraient entre autres, à un hacker de porter atteinte au trafic entre un terminal et son point d’accès, ainsi que d'en décrypter le contenu.

Grosse nouveauté, les vulnérabilités se situent pour la première fois autour du 4-way Handshake couramment utilisé sur tout équipement moderne pour établir la clé de chiffrement de la connexion, et ont désormais été indexées de CVE-2017-13077 à CVE-2017-13088 (CVE : Common Vulnerabilities and Exposures), pour un total de 10 entrées.

Si certains fournisseurs de services professionnels tels qu'Aruba et Ubiquiti ont déjà pu préparer des mises à jour pour corriger ou réduire l'impact des failles, le problème sera tout autre pour le matériel utilisé en public et à la maison, trop rarement patché et mis à jour, pour ne pas dire jamais. Cela dit, l'exploit en lui-même ne se concentre pas sur les points d’accès (a priori le routeur est sauf), mais plutôt sur les clients - ceux basés sur Android et Linux seraient parmis les plus vulnérables - d’où la recommandation de se passer du WiFi autant que possible au moins jusqu’à l'arrivée d'un ou plusieurs correctifs, s'ils devaient arriver un jour. Plus facile à dire qu'a faire...

Mais si vous n'avez d'autre choix que d'utiliser le sans-fil, l'utilisation du HTTPS, STARTTLS et autres protocoles de sécurité relativement fiables est évidemment fortement suggérée, voire le recours à un VPN de qualité comme précaution supplémentaire. Il faudra néanmoins se souvenir de choisir celui-ci avec soin, car trop nombreux sont les VPN peu fiables et proprement sécurisés, en particulier ceux gratuits.

Des informations concernant la recherche avaient été présentés en août dernier lors de la Black Hat Security Conference à Las Vegas, dont toutes les trouvailles sont désormais programmées pour une présentation complète et publique le 1er novembre pendant la 24e conférence ACM CCS à Dallas. L’équipe en charge sera constituée de personnalités tels que Mathy Vanhoaf et Frank Piessens (KU Leuven et imec-DistriNet), Maliheh Shirvanian et Nitesh Saxena (Université d'Alabama à Birgmingham), Yong Li (Huawei Technologies Allemagne) et Sven Schäge (Université Bochum de la Ruhr en Allemagne).

En attendant, pour les plus inquiets et/ou curieux d'entre nous, plus informations devraient venir compléter celles déjà présentes sur le site officiel de la recherche Krackattacks.com aujourd'hui à 8 heures EST, soit demain à 2 heures du matin heure de Paris. (Source : Ars Technica et Krackattack)

| Un poil avant ?The Evil Within 2 dans un Performance Test... de quoi trembler ? | Un peu plus tard ...Où est l'argent ? Dans la poche des éditeurs de jeux vidéo bien sûr ! |  |