Hack from the past : une faille RSA de 1998 encore exploitable ? |

• 12 Janvier 2018 à 18h55 • 20375 vues

Hack from the past : une faille RSA de 1998 encore exploitable ? |

• 12 Janvier 2018 à 18h55 • 20375 vues

Que de bonheur en ce début d'année 2018 pour les amateurs de sécurité et autres, entre Spectre, Meltdown, les trous chez WD (comblés depuis), il y a de quoi s'amuser, ou s’inquiéter, c'est selon. C'est en décembre dernier qu'une équipe de chercheurs s’était penchée sur une vulnérabilité découverte en 1998 par Daniel Bleichenbacher, pour ensuite rédiger et publier un dossier très détaillé savoureusement baptisé "Return of Bleichenbacher's Oracle Threat" ou encore ROBOT, ou "Retour de la menace fantôme de l'Oracle de Bleichenbacher" en français (de suite, c'est beaucoup moins tendance).

Pas l'air bien méchant vu comme ça...

Via sa publication, l’équipe a démontré que l'exploit circa 1998 était toujours encore viable en décembre 2017, 2.8% du million de sites les plus visités du Web ayant alors été testé positif, y compris Facebook et Paypal, ainsi que du matériel/logiciel notamment fourni par F5, Citrix, Radware, Cisco, Erlang, Bouncy Castle et WolfSSL.

Désormais qualifiée de ROBOT exploit, cette faille âgée de 19 ans permet notamment à un hacker de déchiffrer du contenu protégé et de communiquer avec un site dont la clé de chiffrement RSA aura été compromise préalablement, grâce à la vulnérabilité découverte par Daniel en 1998 au sein du SSL ou Secure Sockets Layer, prédécesseur du TLS. Pour résumer, par ce biais tout individu compétent peut donc créer des requêtes dirigées vers le ou les sites visés, lesquels répondront par "oui" ou par "non", permettant ainsi - à condition de disposer du temps nécessaire - de cumuler progressivement et petit à petit les informations relatives aux données protégées.

Hélas, malgré l'avertissement de Bleichenbacher, les failles n'avaient été que sommairement corrigées à l’époque au lieu d'avoir procédé à la réécriture voire au retrait de l'algorithme RSA en cause (RSA PKCS #1 v1.5), ce dernier aura été conservé tel quel lors du passage du SSL au TSL, d’où une porte grande ouverte malheureusement encore présente de nos jours.

Un état des faits qui aura d'ailleurs surpris les chercheurs, étonné à quel point de simples variations de l'attaque originale ont pu être effectués très facilement et avec succès lors des essais, soulignant un manque d'investigation et de tests des implémentations TSL actuelles - autant du côté des vendeurs que des spécialistes en sécurité - surtout en ce qui concerne d'anciennes vulnérabilités largement connues telles que celle-ci.

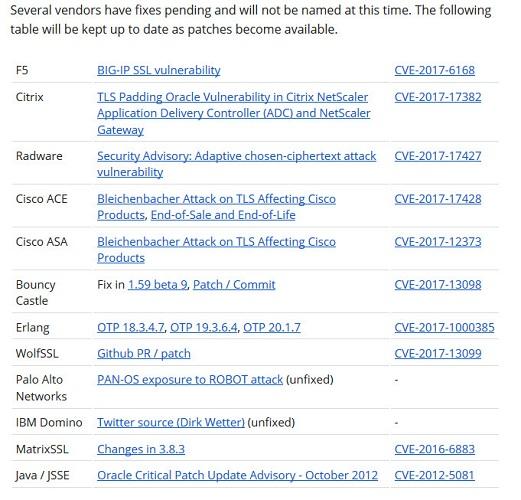

Le papier ayant été publié en décembre, il va de soi que des correctifs ont déjà été distribués et depuis appliqués un peu partout - voir la liste ci-dessous - ou le seront très prochainement, sans que l'on sache exactement qui est encore concerné en ce début de 2018. (Source : Robot Attack)